Com mais sistemas migrando para a web, proteger aplicações e APIs é essencial para evitar prejuízos, manter a confiança dos clientes e cumprir normas regulatórias. Atualmente, ataques cibernéticos são cada vez mais frequentes e sofisticados, exigindo soluções robustas para a integridade dos sistemas e privacidade dos dados.

O Web Application Firewall (WAF) surge como uma barreira fundamental contra ameaças direcionadas a aplicações acessíveis pela internet. Continue lendo e entenda melhor o conceito, funcionamento, tipos, implementação e tendências, mostrando por que essa solução é indispensável para a cibersegurança moderna. Confira!

Neste conteúdo você vai ler (Clique no conteúdo para seguir)

- O que é WAF e qual o papel do Web Application Firewall?

- Por que empresas precisam de um WAF para proteger aplicações web?

- Quais ataques o WAF ajuda a bloquear no dia a dia?

- Como o WAF funciona na prática?

- Quais são os principais tipos de WAF disponíveis no mercado?

- Qual a diferença entre o WAF, firewall de rede e outras camadas de segurança?

- Como planejar e implementar um WAF na empresa?

- Quais desafios e limitações um WAF não resolve sozinho?

- Tendências em WAF e evolução para WAAP e proteção de APIs

O que é WAF e qual o papel do Web Application Firewall?

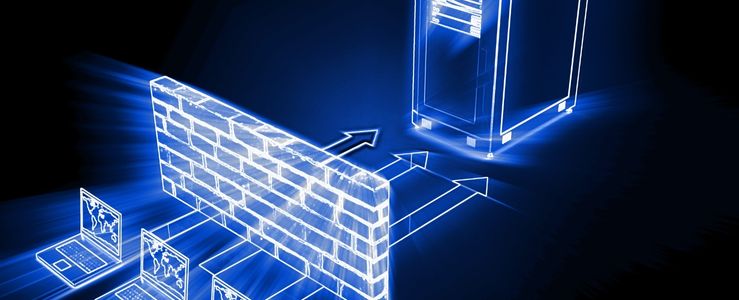

O WAF, sigla para Web Application Firewall, representa uma evolução nas soluções de segurança. Enquanto firewalls tradicionais filtram tráfego em nível de rede, bloqueando portas e protocolos, ele atua sobre o tráfego HTTP e HTTPS, principal canal de comunicação das aplicações web.

Seu papel é examinar requisições em tempo real — vindas de usuários, aplicações externas ou APIs — permitindo identificar tentativas de explorar vulnerabilidades, como comandos maliciosos em formulários ou scripts para burlar controles. O WAF funciona como um "porteiro digital" que analisa cada solicitação feita ao servidor, decidindo se é legítima ou potencialmente perigosa.

O WAF posiciona-se entre o usuário externo e o servidor da loja virtual. Cada clique, pesquisa ou compra passa por essa camada de inspeção. O sistema avalia comandos enviados e bloqueia comportamentos suspeitos, protegendo dados e a estabilidade do sistema.

Funciona como um filtro avançado, aplicando regras personalizadas de acordo com o risco do negócio. Pode identificar ataques conhecidos, adaptar-se a comportamentos anômalos e responder automaticamente para evitar impactos. Essa flexibilidade é fundamental para se adaptar a diferentes tipos de aplicação, de portais institucionais a plataformas bancárias e serviços baseados em API.

Por que empresas precisam de um WAF para proteger aplicações web?

Ataques digitais sofisticados, como ransomware, phishing e exploração de APIs, crescem em frequência e gravidade. Empresas de todos os tamanhos enfrentam desafios ao lidar com volumes crescentes de dados sensíveis e demandas por serviços online disponíveis ao longo do tempo.

Pequenas e médias empresas também enfrentam ataques automatizados e direcionados. Muitas vezes, a falsa percepção de que apenas grandes organizações são alvos leva a investimentos insuficientes em segurança.

A exposição de aplicações e APIs cria novas superfícies de ataque. Um incidente de exposição de dados pode causar perda de confiança dos clientes e impacto direto na receita. O WAF demonstra compromisso com cibersegurança e boas práticas de governança, criando diferenciais competitivos em mercados cada vez mais exigentes.

Outro aspecto relevante é a continuidade do negócio. Ataques que derrubam sistemas ou comprometem dados podem paralisar operações por horas ou até dias. Por fim, o WAF ainda contribui para a resiliência operacional, minimizando riscos de indisponibilidade e prejuízos.

Quais ataques o WAF ajuda a bloquear no dia a dia?

As aplicações web enfrentam ataques explorando falhas de segurança, seja para roubar informações, desestabilizar operações ou aplicar fraudes. O WAF combate um amplo espectro de ameaças, incluindo:

1. SQL Injection

SQL Injection, uma técnica em que comandos de banco de dados são inseridos em campos de entrada, aproveitando falhas na validação de dados. Quando uma aplicação é vulnerável, isso pode permitir a extração, modificação ou exclusão de informações sensíveis.

2. Cross-site Scripting (XSS)

É a inserção de scripts maliciosos em páginas web, possibilitando o roubo de dados, alteração de conteúdo e o sequestro de sessões. O XSS ocorre quando esses scripts são inseridos em páginas acessadas por outros usuários, levando ao roubo de informações, sequestro de sessões e propagação de malware.

3. Cross-Site Request Forgery (CSRF)

Envio de comandos não autorizados em nome do usuário, explorando sua autenticação para realizar ações indevidas. No CSRF, o atacante utiliza o fato de o usuário estar autenticado para forçar a execução de ações sem o seu consentimento, como transferências bancárias ou mudanças de senha.

4. Ataques a endpoints de API

São ataques que exploram vulnerabilidades em integrações de sistemas para acessar dados restritos, manipular transações ou comprometer serviços. Com o crescimento da arquitetura de microserviços, os ataques a APIs têm se tornado mais comuns.

Quando APIs são expostas sem controles adequados, elas podem ser usadas para acessar grandes volumes de dados ou executar comandos não autorizados.

5. Ataques DDoS direcionados à aplicação

Os ataques DDoS (Distributed Denial of Service) direcionados à aplicação simulam acessos legítimos em volume, sobrecarregando processos críticos e prejudicando usuários. O objetivo é causar lentidão, indisponibilidade ou até a queda do serviço.

O WAF identifica padrões anômalos, como múltiplas requisições da mesma origem ou picos repentinos de acesso. Associado a soluções anti-DDoS, limita o impacto, bloqueando tráfego malicioso e mantendo a disponibilidade dos serviços.

Empresas dos segmentos de e-commerce, educação, streaming e bancos sentem o efeito de um ataque DDoS na indisponibilidade do serviço, causando prejuízo imediato e insatisfação das pessoas clientes. O WAF, aliado a outras camadas de proteção, reduz esse risco e contribui para a continuidade dos negócios.

Como o WAF funciona na prática?

O funcionamento do WAF baseia-se na inspeção minuciosa do tráfego entre a internet e os servidores da aplicação. Cada requisição passa por uma análise criteriosa, levando em conta protocolos, parâmetros e comportamentos esperados. O objetivo é identificar rapidamente qualquer anomalia ou tentativa de exploração de vulnerabilidades. O processo envolve:

1. Recepção da requisição pelo sistema, que atua como primeira barreira de defesa;

2. Análise de protocolo e conteúdo: cabeçalhos, cookies, URLs e corpo das mensagens são avaliados;

3. Aplicação de regras: comparação com padrões predefinidos, listas de ameaças e parâmetros customizados;

4. Decisão automatizada: o WAF permite, bloqueia ou desafia a comunicação, podendo exigir autenticação adicional ou apresentar captchas;

5. Monitoramento e resposta: eventos suspeitos são registrados e podem acionar alertas automáticos para equipes de segurança.

Esse fluxo garante que ameaças sejam identificadas antes de atingirem o servidor. O WAF pode responder a incidentes automaticamente, bloqueando ataques em tempo real e reduzindo o tempo de resposta.

Inspeção de requisições HTTP/HTTPS e políticas de bloqueio

A análise do WAF verifica:

· Cabeçalhos HTTP, com informações sobre navegador, origem e autenticação;

· Cookies de sessão, para identificar e manter o contexto do usuário;

· Parâmetros de URL, frequentemente usados para transmitir dados;

· Corpo das mensagens, que pode conter formulários, uploads e comandos diversos.

Com base nesses dados, aplica políticas de bloqueio ou permissão. Pode bloquear uploads de arquivos maliciosos, impedir comandos de SQL Injection ou exigir autenticação extra diante de padrões suspeitos.

A personalização das regras permite ajustar o nível de proteção conforme o perfil da aplicação, evitando impactos negativos na experiência do usuário. Empresas podem criar listas de exceção ou regras específicas, aumentando a precisão da defesa.

Detecção baseada em assinaturas e em comportamento

A eficácia do WAF se baseia em duas abordagens principais: análise baseada em assinaturas e análise comportamental. As assinaturas são padrões de ameaças previamente identificados por especialistas, atualizados à medida que novas técnicas de ataque surgem. A detecção comportamental observa o uso rotineiro da aplicação, bloqueando desvios como tentativas repetidas de manipulação ou acessos fora do padrão.

A combinação dessas abordagens amplia a capacidade de resposta do sistema, tornando o ambiente digital mais seguro e preparado para enfrentar desafios inéditos.

Quais são os principais tipos de WAF disponíveis no mercado?

O mercado oferece soluções para diferentes necessidades. Os principais modelos são:

|

Tipo |

Descrição |

|

WAF baseado em rede (appliance físico) |

Atende organizações que precisam de alta performance e controle local, comum em datacenters e ambientes financeiros. Requer investimentos em hardware, manutenção e equipe técnica dedicada. |

|

WAF hospedado na aplicação (host-based) |

Instalado nos servidores, oferece personalização máxima, ajustado conforme as características do sistema protegido. Indicado para empresas com demandas específicas, proporciona grande flexibilidade, mas exige atenção constante das equipes de TI para atualização e suporte. |

|

WAF em nuvem |

Destaca-se pela facilidade de implantação, flexibilidade e custo acessível. Sua escalabilidade acompanha o crescimento do negócio, enquanto a gestão centralizada facilita a aplicação de políticas globais e a adaptação a mudanças rápidas. |

A escolha depende do tráfego, da arquitetura dos sistemas, do orçamento e dos objetivos estratégicos. Muitas empresas optam por modelos híbridos para aproveitar o melhor de cada abordagem.

Qual a diferença entre o WAF, firewall de rede e outras camadas de segurança?

A proteção de ambientes digitais exige diferentes camadas. O WAF complementa firewalls tradicionais, sistemas de prevenção de intrusão e monitoramento contínuo. Cada ferramenta cobre parte do ecossistema de segurança e juntas criam uma defesa mais robusta.

Firewalls de rede bloqueiam acessos não autorizados a portas e protocolos.IPS (Intrusion Prevention System) e IDS (Intrusion Detection System) monitoram o tráfego para detectar e bloquear comportamentos suspeitos.

O WAF se diferencia por atuar na camada de aplicação, filtrando conteúdos, comandos e dados trocados entre usuário e servidor</strong>. Já as plataformas WAAP. Já plataformas WAAP integram proteção de APIs e microserviços, acompanhando a modernização das arquiteturas digitais.

A integração dessas soluções é fundamental. Ataques sofisticados podem atravessar firewalls de rede, mas serem barrados pelo sistema. Defesa em camadas reduz brechas e fortalece a segurança digital, permitindo resposta rápida e coordenada diante de incidentes.

Onde o WAF se encaixa em uma arquitetura de segurança moderna?

O WAF se posiciona entre o firewall de borda e os servidores de aplicação. Ele atua junto a soluções de monitoramento, proteção de APIs e gestão centralizada de eventos.

A arquitetura moderna também integra o sistema a ferramentas de SIEM (Security Information and Event Management) e SOC (Security Operations Center), ampliando visibilidade e capacidade de resposta.

A sinergia entre essas camadas reduz a superfície de ataque e permite ação rápida diante de ameaças emergentes. O WAF garante que apenas acessos legítimos cheguem às aplicações, bloqueando tentativas de exploração de vulnerabilidades e ataques a APIs.

Como planejar e implementar um WAF na empresa?

A implementação do WAF começa com o mapeamento das aplicações e APIs críticas. É preciso identificar quais sistemas estão expostos, dimensionar o volume de tráfego e levantar integrações com parceiros, clientes ou fornecedores.

Alinhar áreas de segurança, TI e negócio é fundamental para definir políticas que protejam sem prejudicar a experiência do usuário. Em seguida, ele deve ser configurado conforme o perfil de risco, requisitos regulatórios e a dinâmica operacional. O processo abrange:

· Escolha do modelo de WAF mais adequado ao porte e necessidades do negócio;

· Configuração das regras iniciais de proteção, considerando ameaças comuns e requisitos específicos;

· Integração com sistemas de monitoramento, SIEM e SOC para visibilidade e resposta rápida;

· Treinamento das equipes responsáveis pela gestão e resposta a incidentes;

· Planejamento para ajustes constantes, revisando políticas e regras conforme o ambiente evolui.

Monitorar a eficácia do WAF após a implantação, revisar políticas e adaptar regras são indispensáveis para proteção contínua. O acompanhamento proativo evita que vulnerabilidades passem despercebidas.

Definição de escopo, políticas e integrações de WAF

O sucesso depende da clareza no escopo do WAF. É necessário definir todas as aplicações, APIs e integrações que precisam de defesa, evitando pontos cegos na arquitetura.

As políticas de proteção devem considerar o risco e as características de cada sistema. Integrar o WAF a ferramentas de monitoramento e SIEM potencializa a detecção precoce de incidentes, enquanto o registro detalhado de logs facilita auditorias e investigações.

A integração com equipes de resposta e automação de bloqueios aumenta a eficiência e reduz o tempo de reação. Manter um fluxo de comunicação claro entre áreas técnicas e de negócio contribui para decisões rápidas e alinhadas aos objetivos estratégicos.

Testes, ajustes finos e redução de falsos positivos

A implantação do WAF não é estática. Testes regulares, simulações de ataques e análises de alertas são essenciais para calibrar a solução e garantir que a proteção não gere impactos negativos.

Falsos positivos, quando tráfego legítimo é bloqueado, causam insatisfação e podem comprometer a experiência dos usuários. Monitorar esses casos, revisar regras e ajustar filtros garantem que a segurança não prejudique o negócio.

Adoção de práticas como testes de penetração, revisão constante das políticas e participação de equipes multidisciplinares assegura evolução contínua e maturidade em cibersegurança.

Quais desafios e limitações um WAF não resolve sozinho?

Apesar de sua importância, o WAF não substitui outras práticas essenciais de segurança. Sua efetividade depende da atualização constante das regras, do conhecimento das aplicações protegidas e da integração com estratégias amplas de cibersegurança.

Vulnerabilidades desconhecidas, falhas de desenvolvimento ou configurações inadequadas podem passar despercebidas. Investir em cultura de segurança, treinamentos e processos de identificação e correção de riscos é indispensável.

A colaboração entre áreas, a documentação detalhada das vulnerabilidades e a atualização periódica das políticas são medidas fundamentais para manter o ambiente seguro. O WAF potencializa a proteção, mas não elimina a necessidade de práticas de desenvolvimento seguro e monitoramento constante.

Dependência de regras atualizadas e visibilidade do ambiente

A eficácia do WAF está ligada à atualização das regras e à visibilidade sobre o ambiente. Políticas desatualizadas ou falta de documentação sobre vulnerabilidades podem abrir brechas para ataques.

Manter equipes informadas sobre tendências, analisar relatórios de ameaças e revisar o escopo do WAF são práticas recomendadas para garantir proteção aderente à realidade do negócio. A documentação detalhada de integrações e pontos de contato facilita a resposta a incidentes.

Integração com práticas de desenvolvimento seguro

O WAF não substitui código seguro. Adotar práticas de desenvolvimento seguro, promover revisões constantes de código e integrar equipes de DevSecOps são ações complementares que fortalecem a defesa das aplicações.

Investir em treinamentos, incentivar a comunicação entre áreas e estabelecer processos de revisão contínua amplia a maturidade da segurança digital e reduz a dependência exclusiva de soluções automatizadas. A cultura de segurança deve permear todo o ciclo de vida da aplicação.

Tendências em WAF e evolução para WAAP e proteção de APIs

O mercado de cibersegurança está em constante transformação. O WAF evolui para soluções mais completas, como plataformas WAAP (Web Application and API Protection), que integram proteção de aplicações, APIs e microserviços.

A adoção de inteligência artificial e aprendizado de máquina permite que essas soluções antecipem e bloqueiem ameaças sofisticadas, automatizando respostas e reduzindo o tempo de reação. O foco crescente na proteção de APIs acompanha o avanço do uso de microserviços, integrações em nuvem e aplicativos modernos.

Empresas que investem em WAF e WAAP se posicionam de forma mais competitiva, capazes de proteger dados sensíveis, garantir conformidade regulatória e manter a confiança dos clientes diante de um cenário de ameaças em evolução. Acesse também nosso conteúdo sobre ferramenta antifraude e confira como a escolha da solução adequada representa uma etapa estratégica no crescimento sustentável!